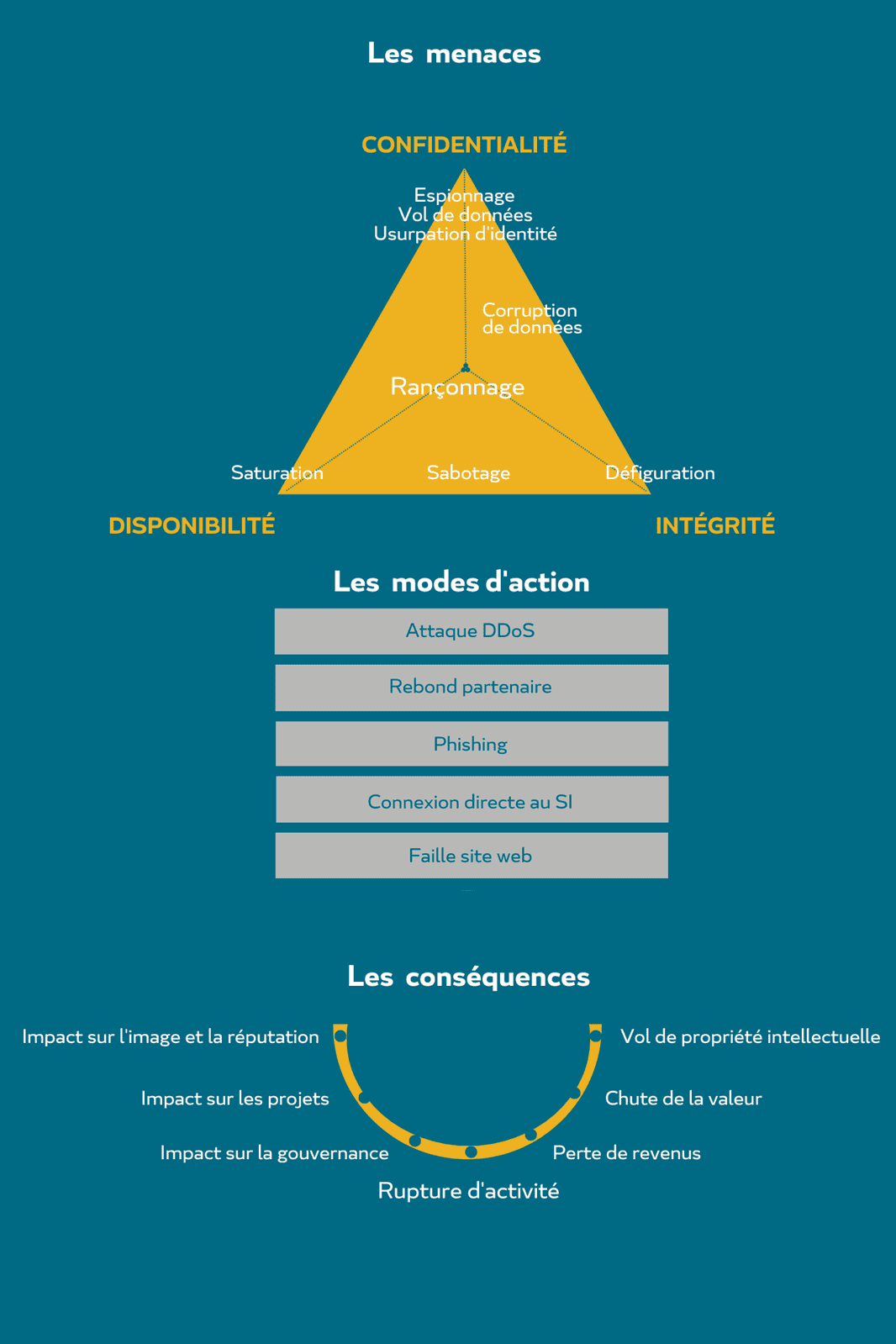

Les 4 grandes catégories de cyber-menaces

L’Agence Nationale de Sécurité des Systèmes d’Information (ANSSI) identifie 4 grandes catégories de cyber-menaces pesant sur la confidentialité, la disponibilité ou l’intégrité des données des entreprises :

- La saturation et la défiguration sont des menaces de déstabilisation qui visent spécifiquement les sites internet des entreprises, soit pour les rendre inopérants et inaccessibles, soit pour détourner ou supprimer les informations affichées.

- Pour mener à bien une saturation, les cybercriminels utilisent une technique peu sophistiquée de déni de service, appelée aussi DDoS, Distributed Denial of Service. Elle consiste à surcharger la capacité d’un serveur pour en altérer la capacité de service, voire à le rendre inutilisable.

- La défiguration, quant à elle, exploite généralement des vulnérabilités connues, mais non corrigées, sur les pages web.

- L’espionnage économique ou industriel est désormais majoritairement basé sur des procédés cybercriminels. Il consiste à accéder aux données sensibles d’une entreprise concurrente ou d’un partenaire stratégique. Cette intervention est généralement réalisée sans laisser de trace (« spyware »), mais dans certains cas elle s’accompagne d’un vol ou d’une corruption des données pour perturber l’activité de la cible (« malware »). Les hackers mènent également des vols de données bancaires pour leur profit personnel.

- Les techniques utilisées pour le cyber-espionnage vont de l’intrusion suivie d’un maintien de l’accès distant au système visé, au traditionnel hameçonnage (« phishing »). Ce dernier consiste à usurper une identité via des emails malveillants pour infiltrer un système d’informations.

-

Le sabotage est une opération ouvertement malveillante dont l’objectif est de déstabiliser économiquement une entreprise en rendant inopérant tout ou partie du système d’information. Les dégâts peuvent être très importants dans 60% des cas (baromètre CESIN). La rupture d’activité est la 1ère conséquence citée par les entreprises de l’étude internationale « Future of Cyber » publiée en 2023 par le cabinet Deloitte, suivie par la perte de revenus et la dégradation de la réputation.

- Ces opérations de sabotage s’appuient sur différentes techniques, et notamment le phishing. Mais les cybercriminels exploitent également les failles techniques de systèmes d’information de plus en plus connectés et interconnectés. Les attaques peuvent ainsi provenir par rebond du SI plus vulnérable d’une entreprise partenaire.

- Enfin, le rançonnage est aujourd’hui la pratique la plus courante à laquelle les entreprises doivent faire face, bien qu’aucune statistique précise ne soit disponible sur ce phénomène. Après avoir accédé aux données sensibles, le cybercriminel verrouille leur accès via un chiffrement des données et exige le paiement d’une rançon tout en menaçant la divulgation ou la destruction de ces dernières

- Pour cela, les hackers utilisent des ransomwares, des logiciels malveillants qui sont généralement déployés à l’aide d’attaques par hameçonnage, ou simplement à l’aide de dispositifs infectés via une connexion USB.

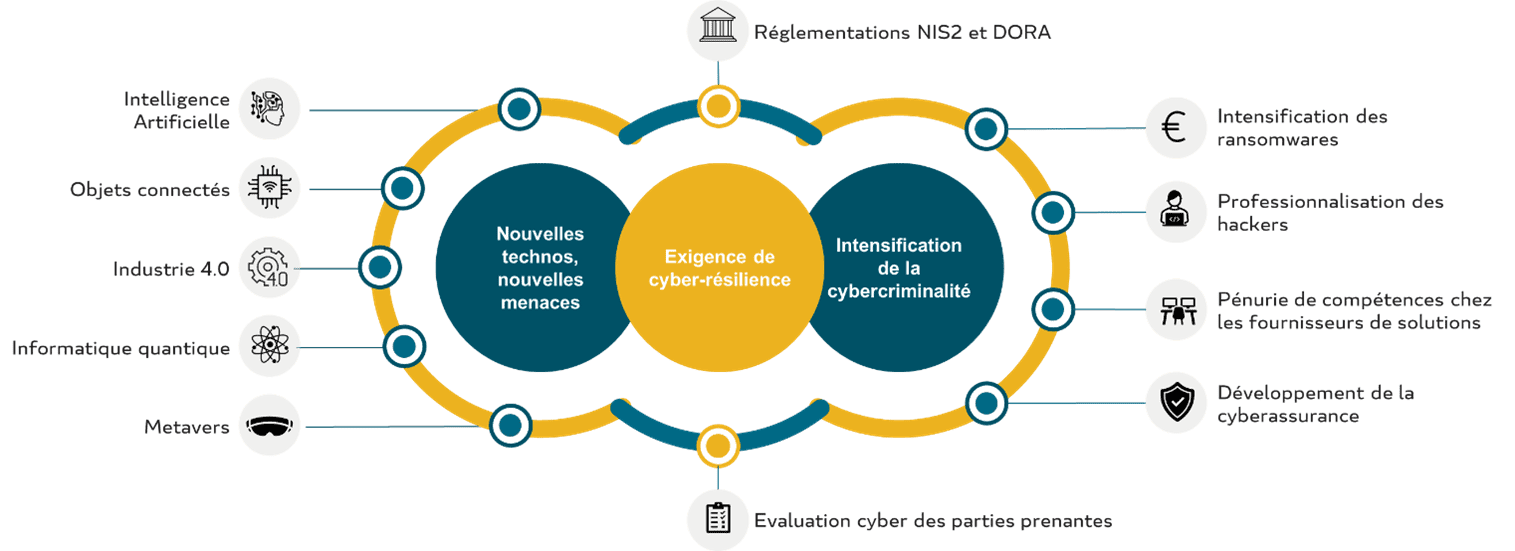

Les 3 tendances majeures autour des cyber-menaces

Certaines de ces menaces et techniques sont connues depuis de nombreuses années. Mais la cybercriminalité est une activité qui a su se développer en s’appuyant sur les évolutions technologiques et sociétales. Ce « marché » ne cesse d’évoluer et nous constatons actuellement 3 tendances majeures qu’il convient de bien comprendre pour mieux faire face à la menace cyber :

-

Rédigé par Julie KUDLAConsultante Senior

-

Rédigé par Charles-Alexandre TESTUTConsultant

-

Rédigé par Marie BODNARConsultante Confirmée